Per utilizzare questa funzionalità di condivisione sui social network è necessario accettare i cookie della categoria 'Marketing'.

Conoscenze collaudate nelle nuove specifiche in materia d’industrial security

Pubblichiamo un articolo tratto dalla rivista pubblicata dal KAN (Commissione per la sicurezza sul lavoro e la standardizzazione Tedesco) che evidenzia l'importanza che i componenti di sicurezza funzionale della macchine proteggano la vita e la salute delle persone, per esempio impedendo l’accesso a zone pericolose di macchine e impianti, e sottolinea che occorra che lo stato dell’arte trovi coerente applicazione e che fabbricanti e utilizzatori reagiscano adeguatamente a eventuali falle di sicurezza.

Conoscenze collaudate nelle nuove specifiche in materia d’industrial security

Già nel 1883 Auguste Kerckhoffs aveva enunciato sei presupposti fondamentali di una comunicazione riservata. In base al secondo di questi, il sistema di comunicazione “non deve essere segreto, deve poter cadere nelle mani del nemico senza inconvenienti”. Evidentemente Guglielmo Marconi non era al corrente di questo scritto. La telegrafia – tecnologia da lui ideata per una comunicazione riservata – presupponeva infatti che nessun altro potesse entrare in possesso di uno degli apparecchi in uso o costruirne uno uguale per poi sintonizzarlo sulla stessa frequenza. Nel 1903 Nevil Maskelyne richiamò l’attenzione su questo problema disturbando una dimostrazione di Marconi con la trasmissione di una serie d’insulti in alfabeto Morse. Oggi Maskelyne è per questo considerato il primo hacker della storia. Benché quella della cifratura sicura con metodi crittografici sia una tecnica nota da molto tempo, oggi lo stesso errore di design si ritrova p. es. nei comandi radio per sistemi di semafori1 e nelle gru industriali.

Mancano definizioni unitarie

Anziché coniare neologismi, sarebbe meglio lavorare con due termini ben definiti come sicurezza delle informazioni o security. Laddove poi, p. es., il significato debba essere limitato agli attacchi via radio, questa limitazione andrebbe indicata con chiarezza. Una soluzione diversa e assai elegante è quella adottata dal regolamento UE in materia di macchine, che al punto 1.1.9 dell’allegato III richiede una “protezione dall’alterazione”risultando così anche più chiaro della direttiva Macchine UE finora in vigore. Con ciò il documento si concentra sull’obiettivo di protezione consistente nel far sì che, p. es. in caso di accesso remoto, non possano crearsi situazioni pericolose e si astiene dallo specificare da cosa venga esattamente provocata l’alterazione.

| RSPP - ASPP - RSPP-ASPP - Aggiornamento 4 ore - Lavori elettrici - Norma CEI 11:27 - Tutti i settori Corso online di aggiornamento per RSPP-ASPP di attività appartenenti a tutti i macrosettori ATECO. Il corso costituisce quota del credito formativo richiesto per RSPP-ASPP e Docenti-formatori in salute e sicurezza sul lavoro. |

Comunicazione rapida come fattore decisivo

In sintesi, mancavano

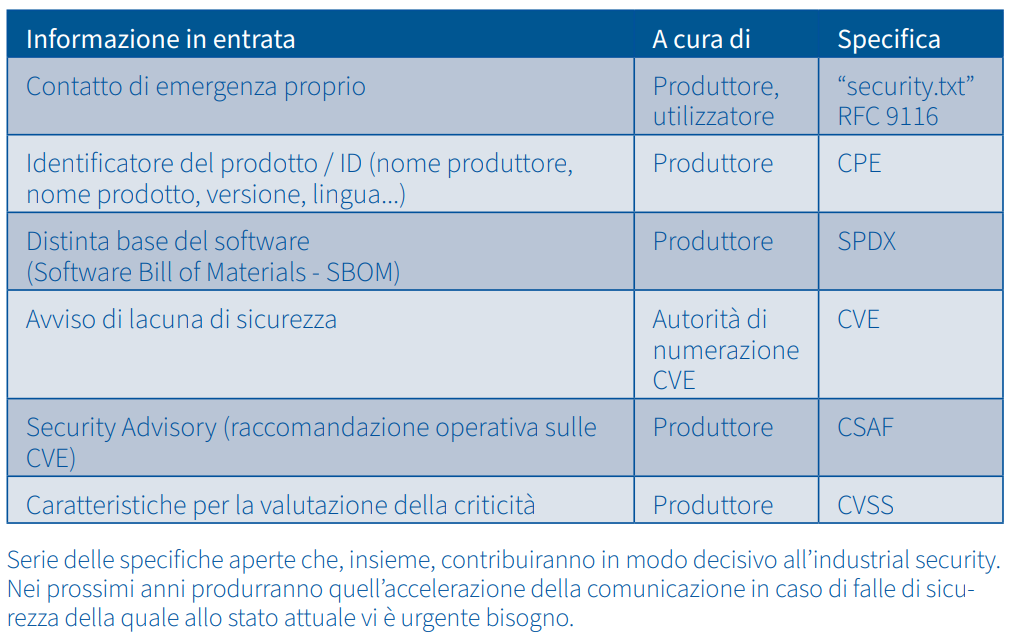

Alla mancanza d’informazioni e interfacce unitarie viene posto rimedio con una serie di specifiche aperte che sono state messe a punto da varie associazioni d’imprese, autorità e organizzazioni e possono essere immediatamente attuate da ciascuna azienda (vedi tabella). Un contatto d’emergenza come da specifica IETF RFC 9116 viene archiviato in un semplice file security.txt all’interno del sito web 4 . Qui un fabbricante può anche rimandare alla sua lista di raccomandazioni operative (CSAF). A ciascun prodotto hardware o software viene assegnato un identificatore univoco a livello mondiale (CPE), in modo che gli avvisi internazionali (CVE) possano essere associati automaticamente ai prodotti giusti e alle relative versioni. La criticità della lacuna di sicurezza viene classificata il meglio possibile attraverso un indice univoco a livello mondiale (CVSS). Sulla base della specifica aperta SPDX per ogni progetto è possibile documentare in formato leggibile a macchina quali librerie sono state utilizzate. Attraverso un apposito programma, per ciascun prodotto gli utilizzatori hanno la possibilità di verificare regolarmente se vi sono avvisi di sicurezza e di visualizzare le raccomandazioni operative del caso.

Alcune grandi imprese puntano già adesso su queste specifiche. È ora fondamentale che a breve il loro esempio venga seguito da tutte le altre aziende, in modo che le informazioni su problemi di sicurezza vengano diramate rapidamente e con risparmio sui costi.

Per cominciare, le aziende dovrebbero ora almeno garantire la reperibilità in caso d’incidenti di sicurezza e rendere noto un contatto di emergenza. Con le istruzioni riportate su https://cert.dguv.de ciò è fattibile in una manciata di minuti.

Specifiche aperte sulla sicurezza delle informazioni

I contenuti presenti sul sito PuntoSicuro non possono essere utilizzati al fine di addestrare sistemi di intelligenza artificiale.

Per visualizzare questo banner informativo è necessario accettare i cookie della categoria 'Marketing'